Centos 7 de root şifresi değiştirme resetleme

Centos yeni versiyonda alışkanlık sahibi sistem adminlerini biraz sıkacak gibi görünüyor.Systemd servis yönetimi,ifconfig’in ortalarda olmayışı network kartlarına ip verirken kullanılan “setup” komutunun olmayışı ve bir de boot esnasında root parolası resetleme gibi.

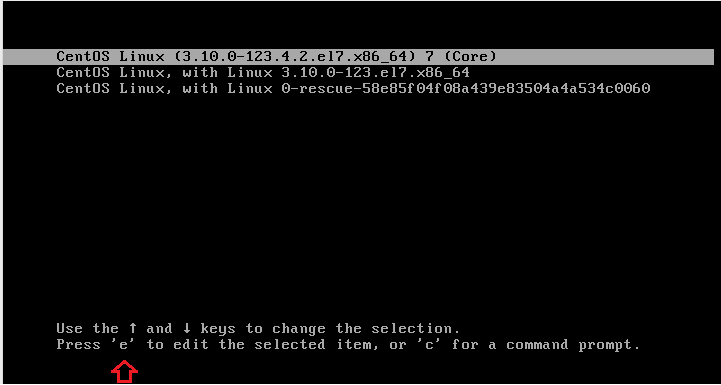

Centos 7 sunucunuzu öncelikle reboot ederek kernel seçeneklerinde aşağıdaki adımları uygulayın.

1.Kernel listesinde.Öntanımlı olan kernel üzerinde veya istediğiniz başka bir kernel üzerindeyken ‘e’ butonuna tıklayın.

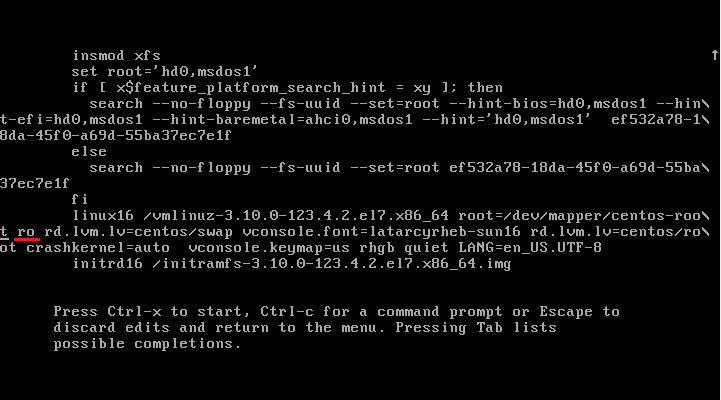

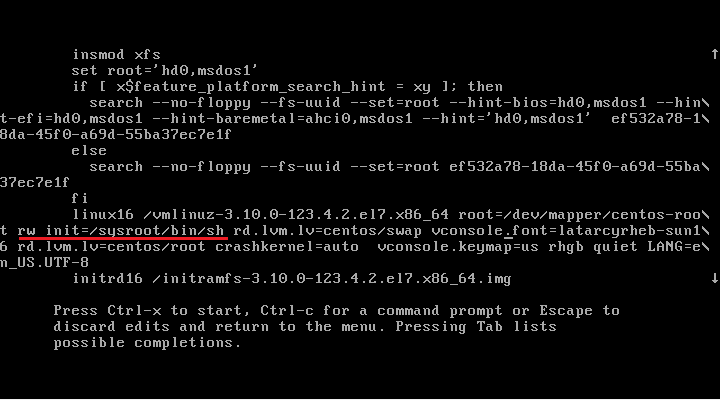

2. Gelen yeni ekranda (ki zaten bu kısmı hatırlarsanız “single” veya rw init=/bin/bash yazıyorduk.Aşağıdaki görüntüde şu değişikliği yapın.

ro ‘yu silerek

rw init=/sysroot/bin/sh

yazın.

3.Aynı ekranda CTRL ve X butonuna beraber basarak bu ayarlarla sistemin açılmasını sağlayın.

4.Açılan ekran biraz yabancı gelebilir.Bu ekranda

chroot /sysroot

yazarak /sysroot altına bağlanmış root filesysteme girmiş olacaksınız.

Bu aşamadan sonra passwd root komutuyla şifreniz değiştirebilir akabinde sunucuyu resetleyebilirsiniz.

Önemli Not

SELinux kullananlar ise şifreyi değiştirdikten sonra şu komutu uygulayarak dosya sistemini tekrar etiketlemeli.

touch /.autorelabel

Şifreniz resetlenmiştir.

Ek bilgi

SELinux Nedir Harici link Türkçe : http://www.cozumpark.com/blogs/linux_unix/archive/2013/02/10/security-enhanced-linux-selinux.aspx

SElinuxDosya sistemini tekrar etiketlemek Harici link İngilizce : https://www.centos.org/docs/5/html/5.2/Deployment_Guide/sec-sel-fsrelabel.html

Kaynak:

Son günlerde android telefonunuza bir uygulama indirdiyseniz farketmiş olabilirsiniz.Bazı uygulamalar süpriz bir şekilde izin politikalarını değiştirdi.Play store ilk bakışta daha güvenli gibi görünse de durum aslında tam tersi.

Son günlerde android telefonunuza bir uygulama indirdiyseniz farketmiş olabilirsiniz.Bazı uygulamalar süpriz bir şekilde izin politikalarını değiştirdi.Play store ilk bakışta daha güvenli gibi görünse de durum aslında tam tersi.

www.48k.com.tr,48K Bilişim ve Internet Teknolojilerine ait, hosting, bilişim danışmanlığı ve eğitim hizmetlerinin tanıtımı amacıyla kullanmakta olduğu alanadıdır.

panel.48k.com.tr ise bu tanıtılan hizmetlerin ve ürünlerin satışı amacıyla kurulmuş bir müşteri ilişkileri yönetimi yazılımıdır.

www.48k.com.tr,48K Bilişim ve Internet Teknolojilerine ait, hosting, bilişim danışmanlığı ve eğitim hizmetlerinin tanıtımı amacıyla kullanmakta olduğu alanadıdır.

panel.48k.com.tr ise bu tanıtılan hizmetlerin ve ürünlerin satışı amacıyla kurulmuş bir müşteri ilişkileri yönetimi yazılımıdır.